简述零信任技术

在互联网时代,数据泄露和网络攻击事件日益增多,数据安全是急需解决的问题。传统的网络安全策略一般是通过防御外部威胁来保护网络,而零信任(Zero Trust)技术则更能应对多样化的风险。下面我们就来了解一下零信任技术。

零信任技术简介

零信任是一种网络安全框架,其核心思想是在网络环境中实现对身份认证的严格控制和实时监测,不论用户是否在企业网络内部或外部都被视为潜在的安全威胁。

在零信任体系下,任何连接企业资源的用户和设备都需要经过认证、授权和访问控制等多重层级的安全策略审批和身份验证流程才能够访问敏感数据或网络资源。这使得攻击者在进入网络后仍需要进行认证和授权,从而减少了网络面临的安全威胁。

零信任技术的原理

零信任框架不再假设内部网络是可信的,而将网络中的每个组件都视为不可信的。

零信任框架的目标是通过对所有网络流量进行验证和授权,确保只有经过身份验证和授权的用户和设备才能访问网络资源。

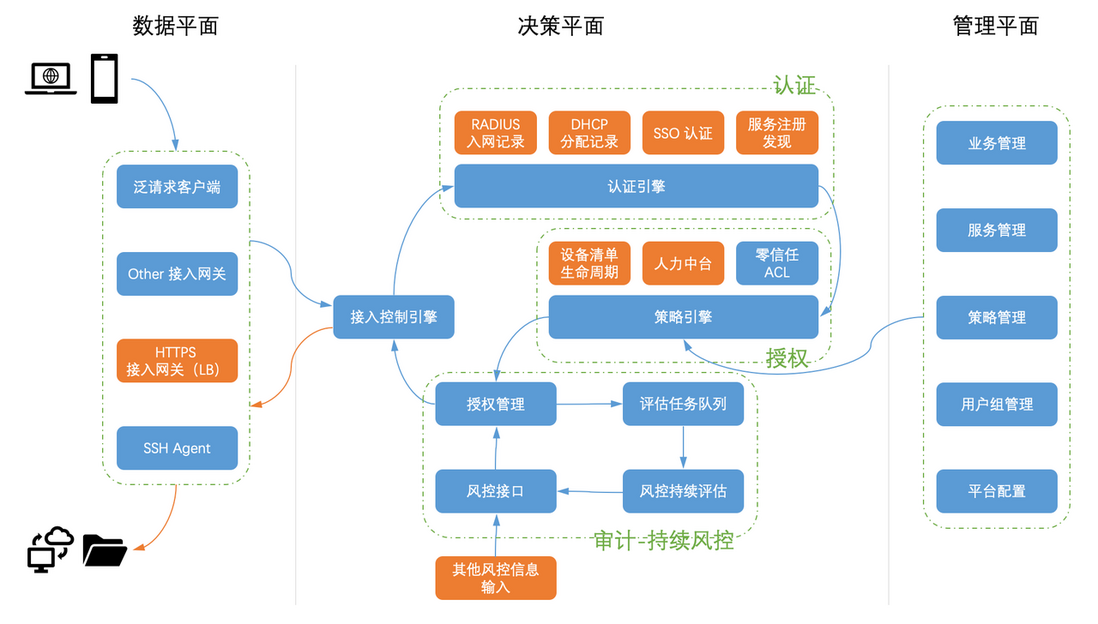

零信任框架通过多重层次的安全机制来保护网络,包括了认证、授权、验证和细粒度的访问控制。

零信任技术的基本原则

以身份为中心进行访问控制

零信任网络中,所有参与者的身份构成信任关系的基础,参与者包括用户、终端设备、软件应用等。通过零信任实现一种基于实体身份而不是网络位置的访问控制体系。

遵循最小特权原则

零信任要求按需分配系统资源,只授予访问主体完成任务需要的最小权限。

动态实时更新访问策略

对主体的身份信息、权限集合、信任等级、系统环境等因素进行分析,从而形成访问策略。在实施过程中,若检测到授权决策依据发生改变,则及时更新授权决策。

持续进行信任评估

主体信任值作为零信任授权判决的关键依据之一,需要根据用户身份、行为、权限和访问日志等多源信息计算得到。数据可靠性和信任评估准确性随着参与计算的数据种类的增加而提高。在不同的应用场景下,选择不同的信任评估策略,提高计算效率。

零信任技术的过程

以七层网络零信任框架为例,主要过程如下:

转发请求

把业务系统的域名DNS对应到七层网关的IP或域名,七层网关收到用户的访问请求后,通过数据包中的域名信息识别出用户的访问目标。

然后判断请求的合法性,将合法请求转发给业务系统的真实服务器,并将返回的数据按原路发给用户。

获取身份

客户端请求中存在cookie或token,七层网关会提取这些信息进行身份校验。

验证身份

网关将访问者的身份信息和其它环境信息发给PDP,PDP进行计算后返回验证结果。

放行或拦截

根据验证结果将访问请求转发到真实的服务器或报错页面,或跳转到权限平台。

零信任技术的优缺点

首先,零信任框架可以提供更高的安全性,通过对网络流量进行多重验证和授权,它可以有效地防止未经授权的访问和数据泄露。

其次,零信任框架还可以提供更好的可扩展性,它可以适应不断发展和增长的网络需求,并灵活地适应不同的网络环境。

然而,零信任框架也面临一些挑战。其中之一是复杂性,实施和管理一个零信任网络需要投入大量的人力和资源。此外,对现有网络基础设施的改动可能也会引起一些运营上的问题。

免责声明:素材源于网络,如有侵权,请联系删稿。