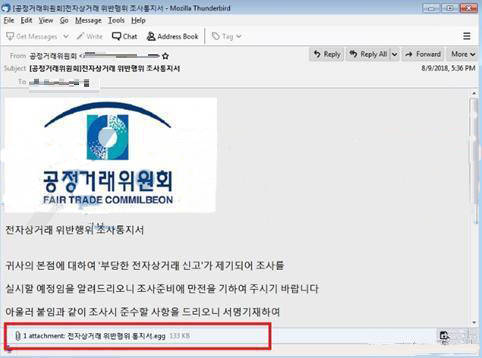

网络安全公司的研究人员于近日揭露了一场新发现的垃圾电子邮件活动,旨在传播GandCrab v4.3勒索软件。电子邮件采用了并不常见的EGG文件(.egg格式)作为其附件,而这恰好是在韩国被广泛使用的压缩文件格式(相当于.zip)。另外,电子邮件的标题、正文以及附件文件名都使用的是韩文。所有这些信息无疑都透露出,这场活动似乎就是专门针对韩国人而发起的。

上图所示的垃圾电子邮件标题可大致翻译为“[公平贸易委员会]电子商务交易违规调查通知书”,攻击者显然意图假借韩国公平贸易委员会(Fair Trade Commission Republic of Korea,KFTC)的名义来实施恶意行为。附件中的EGG文件也被赋予了与标题大致相同的命名,可翻译为“电子商务交易违规通知”。需要注意的是,EGG文件只能通过ALZip(一款韩国压缩软件)解压。

感染链

安全人员表示,他们最初是在8月7日发现了这些垃圾电子邮件。通过对样本的分析发现,附带的EGG文件包含有三个文件:两个伪装成文档(.doc)的.lnk快捷方式文件(LNK_GANDCRAB.E)和一个.exe文件(在解压缩.egg文件之后,会自动隐藏)。在.lnk文件中,你会看到一个“VenusLocker_korean.exe”的签名,这可能意味着VenusLocker组织就是这场垃圾电子邮件活动的幕后操纵者。

如果收件人解压EGG文件并在随后打开了两个伪装为文档的快捷方式文件,那么隐藏在的快捷方式文件中的GandCrab v4.3勒索软件就会被执行。在连接到C2服务器之后,GandCrab v4.3便会开始加密受感染设备上的文件。

如何防御GandCrab勒索软件

根据统计数据,在 2018年3月至7月期间所检测到的GandCrab勒索软件感染数量,足以支撑它摘得“全球第二大勒索软件家族”的称号。普通用户或者企业可以采取以来措施来消除这个日益壮大的勒索软件家族的感染风险。措施如下:

▲定期备份重要文件;

▲保持应用程序和操作系统的更新;

▲安全地使用系统组件和管理工具;

▲保护网络和服务器;

▲部署应用程序控制和行为监控;

▲启用沙盒;

▲保护网关;

▲进行安全培训,以形成安全意识。