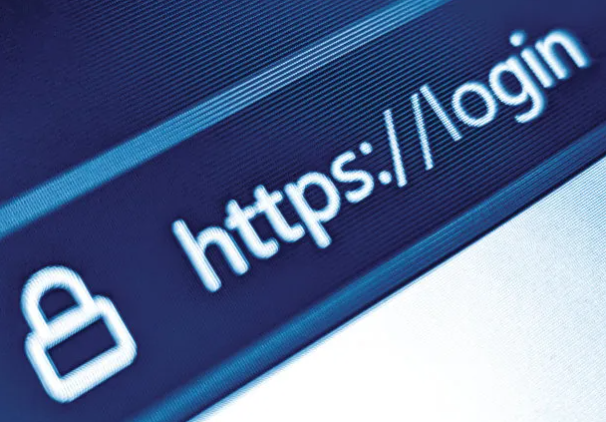

HTTPS(HTTP Secure)已成为现代互联网的标准安全协议,用于保护用户数据免受窃听、篡改和伪造攻击。然而,即使启用了HTTPS,攻击者仍可能通过降级攻击(Downgrade Attack)迫使客户端和服务器使用不安全的HTTP协议,从而窃取敏感信息。

降级攻击的主要手段

SSL Stripping(SSL剥离):攻击者拦截HTTP请求,阻止客户端升级到HTTPS。

协议降级:强制客户端和服务器使用较弱的TLS版本(如TLS 1.0或SSLv3)。

为了防御此类攻击,HSTS(HTTP Strict Transport Security)和HPKP(HTTP Public Key Pinning)被提出,分别用于强制HTTPS连接和防止证书伪造。本文将详细介绍这两种技术的工作原理及配置方法。

HTTPS降级攻击的原理与危害

SSL Stripping攻击

SSL Stripping是一种常见的降级攻击方式,攻击者(如中间人)在客户端和服务器之间拦截通信:

客户端发送HTTP请求(未加密)。

攻击者拦截请求,阻止其升级到HTTPS,并返回伪造的HTTP响应。

用户与攻击者建立HTTP连接,而攻击者再与服务器建立HTTPS连接,实现“中间人”窃听。

危害

用户敏感数据(如登录凭证、Cookie)被窃取。

网站看似“安全”(浏览器显示锁图标),但实际上通信未加密。

协议降级攻击

攻击者可能强制客户端和服务器使用较弱的TLS版本(如SSLv3),利用已知漏洞(如POODLE攻击)进行解密。

HSTS的局限性

首次访问风险:如果用户首次访问网站时未使用HTTPS(如直接输入http://example.com),攻击者仍可能拦截请求。

依赖浏览器支持:旧版浏览器可能不支持HSTS。

解决方案:

结合HTTPS重定向(301 Redirect)确保首次访问即升级到HTTPS。

提交域名到HSTS Preload List,减少首次访问风险。

HPKP的风险与替代方案

- 风险:如果配置错误(如私钥丢失),可能导致网站无法访问(“HPKP自杀”)。

- 替代方案:

- Certificate Transparency(CT):通过日志监控证书颁发情况(如Google的CT日志)。

- CAA记录:DNS记录限制哪些CA可以签发证书。

注意:HPKP已被弃用(RFC 7469),现代浏览器(如Chrome)已逐步移除支持,推荐使用CT日志和CAA记录替代。

HTTPS降级攻击(如SSL Stripping)仍是对现代Web安全的重大威胁。HSTS能有效防止协议降级,而HPKP(尽管已弃用)曾用于防御证书伪造。当前更推荐结合HSTS、CT日志和CAA记录构建更安全的HTTPS环境。

免责声明:本文部分文字、图片、音视频来源于网络不代表本站观点,版权归版权所有人所有。本文无意侵犯媒体或个人知识产权,如有异议请与我们联系。