简述后置代理加密技术

在前面的文章中,我们简单了解了前置代理加密技术,那么聪明的小伙伴就一定猜到了,有“前置”就一定会有“后置”。所以,今天我们文章的主角就是数据库后置代理加密技术。

后置代理加密技术简介

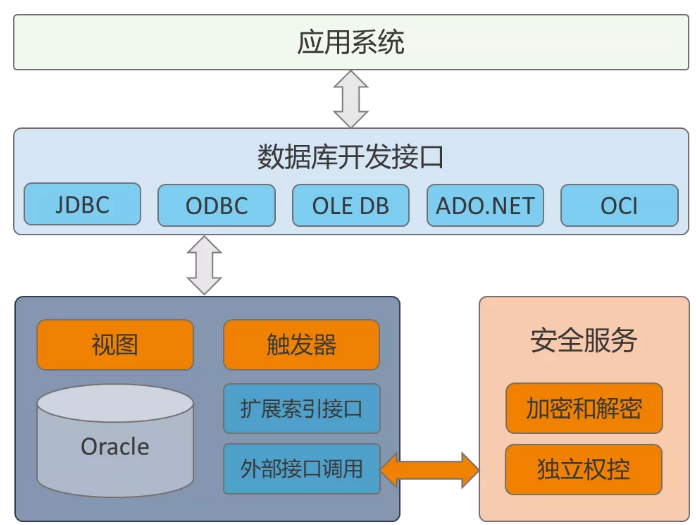

后置代理加密技术是基于数据库自身能力的一种加密技术,可充分利用数据库自身提供的定制扩展能力实现数据的存储加密、加密后数据检索和应用透明等目标。

后置代理加密技术的核心思想就是充分利用数据库自身提供的应用定制扩展能力,分别使用其触发器扩展能力、索引扩展能力、自定义函数扩展能力以及视图等技术来满足数据存储加密,加密后数据检索,对应用无缝透明等核心需求。

目前,能够完美实现后置代理加密的典型代表是Oracle数据库,它可以通过“视图+触发器+扩展索引+外部方法调用”的方式实现数据加密,同时保证应用的完全透明。

后置代理加密技术的适用场景

后置代理加密技术的价值主要体现在“应用透明和独立权控”两大能力上,这也是它最突出的优点。因此,当有以下需求时,可以考虑使用后置代理加密技术:

- 不希望在加密时对应用系统进行改造;

- 希望对数据库超级用户的访问权限进行控制;

- 希望降低加密对数据库系统性能的影响。

后置代理加密技术的优势

- 应用透明

后置代理加密是在数据库层面对敏感数据进行处理,应用系统对数据本身及处理过程完全无感的。因此,应用系统不用做任何改造即可实现后置代理加密。

- 独立权控

后置代理加密可以在外置的安全服务中,提供独立于数据库自有权控体系之外的权限控制体系,可以有效防止特权用户(如DBA)对敏感数据的越权访问。

后置代理加密技术的不足

- 开放性差

后置代理加密的实现需要数据库具备外部接口调用能力,但并非所有的数据库都具备这样的能力。所以,并非所有的数据库都能使用后置代理加密技术。

- 性能一般

一般来说,后置代理加密是可以降低加密对数据库系统性能的影响,但在一些特殊情况下,它依旧会对数据库的整体性能带来一定的影响,甚至在极端情况下会导致业务无法正常运行。

免责声明:素材源于网络,如有侵权,请联系删稿。