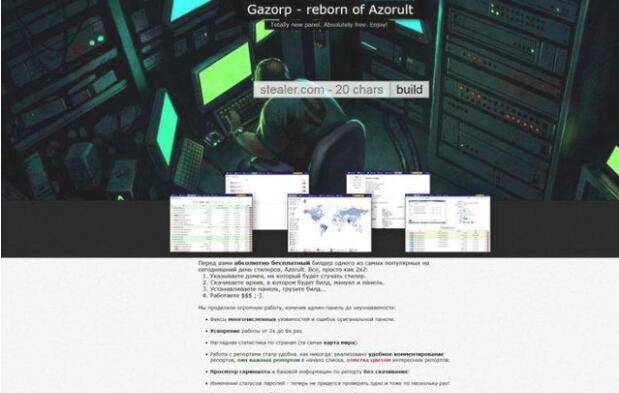

近日,网络安全研究人员在暗网发现了一个新的恶意软件在线生成器,名为“Gazorp”。该生成器被设计用来生成近来非常受网络犯罪子欢迎的恶意软件——Azorult,一款能够窃取用户密码、支付卡信息,以及与加密货币交易相关数据等信息的信息窃取程序。

值得注意的是,Gazorp所提供的恶意软件在线生成服务是完全免费的,任何人只需要提供命令和控制(C&C)服务器地址就可以生成属于自己的Azorult样本。C&C服务器地址会被嵌入到新生成的恶意软件二进制文件中,然后随着恶意软件的传播和感染发挥它的作用(收集信息)。

Gazorp有效地生成了Azorult 3.0

由Gazorp生成的恶意软件被研究人员证实是信息窃取程序Azorult。研究人员表示,Gazorp有效地生成了Azorult 3.0版本,这是一个在五个月之前发布的版本。在那之后,Azorult至少已经经历过两次更新,因为它的后续版本3.1和3.2已经在现实攻击活动中被捕获。也就是说,由Gazorp构建的Azorult 3.0是一个过时版本。

Gazorp基于Azorult泄露的源代码

Gazorp是在Azorult 3.0的面板代码泄露在网络上之后才出现的。实际上,这种泄露允许任何想要掌控Azorult C&C面板的人,能够以相对较低的成本来完成这项工作。同时被泄露的还包括一个Azorult 3.0的生成器,但它似乎并不是其开发者使用的原始版本。相反,它只是对用户作为参数提供给它的C&C地址字符串进行编码,然后放入一个现成的二进制文件中。

暗网上的Gazorp页面

上面这个生成器页面在其内容描述的第一段就告诉用户,Azorult的生成十分简单:

1、提供用于收集信息的C&C地址;

2、下载包含恶意软件生成过程的说明、面板安装文件及其使用手册的压缩文件;

3、安装面板,完成生成恶意软件之前所必须的设置;

4、开始生成。

分析由Gazorp生成的Azorult v3.0

Check Point的研究人员表示,由Gazorp生产的Azorult v3.0可以通过以下几个显著的特征来识别:

1、每个Azorult版本都有一个独特的互斥锁,会在恶意软件执行开始之初创建。

由Gazorp生成的Azorult v3.0同样也会创建一个互斥名称,它是当前用户(A-admin、U-user、S-system、G-guest)和字符串“d48qw4d6wq84d56as”的组合。

2、每个Azorult版本都会使用一个简单的XOR算法来加密它与C&C服务器的连接,而使用的密钥被硬编码在二进制文件中。版本不同,密钥也不同。对于由Gazorp生成的Azorult v3.0而言,它是0xfe、0x29、0x36。

3、来自C&C服务器的解密返回消息由tag标签组成。对于由Gazorp生成的Azorult v3.0而言,返回的消息具有以下tag标签:

configuration_data

Sqlite3_file

zip_functions_file

names_of_softwares_to_steal_credentials_from

tag标签之间的值会通过Base64解码。

这个新出现的恶意软件在线生成服务再一次给我们展示了恶意软件即服务(MaaS)日渐盛行的趋势。

目前,Gazorp服务似乎仍处于早期阶段,其提供的主要产品也只是基于Azorult 3.0 C&C面板代码的增强,但随着时间的推移,很可能会有新的Azorult变种能够被生成。此外,鉴于该服务是完全免费的。因此,基于Gazorp生成的Azorult恶意软件很可能会在现实攻击活动中大量出现。