思科高危漏洞 CVE-2018-0171 在清明小长假期间被黑客利用发动攻击,国内多家机构中招,配置文件被清空,安全设备形同虚设。此漏洞影响底层网络设备,且漏洞 PoC 已公开,很有可能构成重大威胁。

思科高危漏洞CVE-2018-0171详情

思科3月28日发布安全公告指出,思科 IOS 和 IOS-XE 软件 Smart Install Client 存在远程代码执行漏洞 CVE-2018-0171,CVSS 评分高达9.8分(总分10分)。攻击者可远程向 TCP 4786 端口发送恶意数据包,触发目标设备的栈溢出漏洞造成设备拒绝服务(DoS)或远程执行任意代码。

2018年3月29日,我国国家信息安全漏洞共享平台收录了该漏洞,编号为 CNVD-2018-06774。 CNVD对该漏洞的描述为:

Smart Install 作为一项即插即用配置和镜像管理功能,为新加入网络的交换机提供零配置部署,实现了自动化初始配置和操作系统镜像加载的过程,同时还提供配置文件的备份功能。Cisco Smart Install 存在远程命令执行漏洞,攻击者无需用户验证即可向远端Cisco 设备的 TCP 4786 端口发送精心构造的恶意数据包,触发漏洞让设备远程执行 Cisco 系统命令或拒绝服务(DoS)。

确认受思科高危漏洞影响的设备:

全球20多万台路由器受到思科高危漏洞影响

2018年4月5日,思科 Talos 团队发博文称,发现黑客利用该漏洞攻击关键基础设施。该团队通过搜索引擎 Shodan 发现,约有250,000个易受攻击的思科设备打开了TCP端口4786,潜在暴露的系统约16.8万个。在思科发布漏洞预警时,其研究人员在第一时间识别出大约有850万台设备使用了此端口,但无法确定这些系统上是否存在 Smart Install 功能。

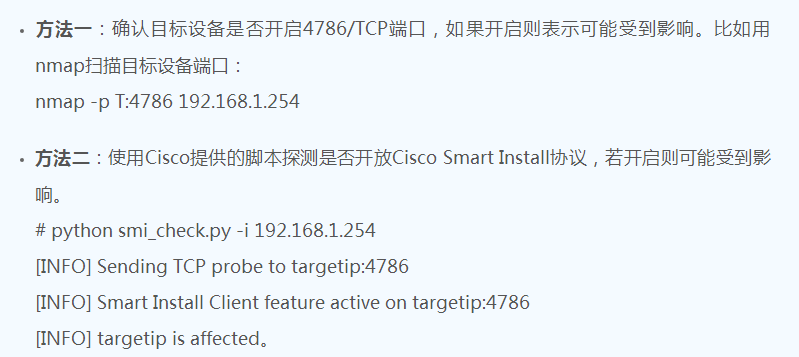

如何自查思科高危漏洞?

1、远程自查:

2、本地自查(需登录设备):