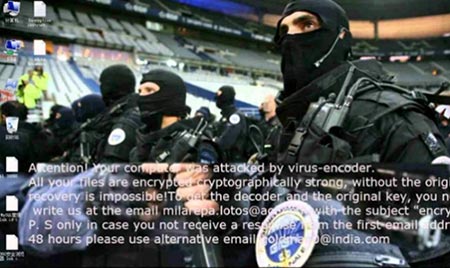

在之前的文章中,小编给大家讲到了各种各样防勒索软件的小方法。但是,一波未平一波又起,最近一大波服务器又遭到了XTBL的攻击!

据悉,11月上旬国内有不少服务器遭遇一个名为XTBL的敲诈者木马入侵。被攻击后服务器上的文档、压缩包、图片等文件均被加密,还被勒索缴纳赎金解密。XTBL木马试图加密的文件类型有很多,包括exe,dll,doc,docx,pdf,xls,xlsx,ppt,zip,rar,bz2,7z,dbf,1cd,jpg等绝大多数用户常用的文件类型。被感染的文件后缀名也被修改为“XTBL”,文件名中还附带上黑客的邮箱,用以接收受害者缴纳的赎金。

XTBL是什么?它是如何进行攻击的?

根据360反病毒中心发布的报告显示,XTBL是一款专门针对Windows服务器的敲诈者木马。最早出现于2015年,不过当时只在小范围传播,并未大面积影响国内服务器。但自今年六月起,国内有服务器开始出现XTBL敲诈者感染迹象,而且还出现了多个变种,11月上旬尤其活跃。根据受害者的服务器登陆日志以及文档最后修改时间调查,服务器感染敲诈者木马之前一段时间曾遭到疑似爆破登陆。黑客入侵服务器后释放敲诈者木马程序,而敲诈者木马在加密文档的同时枚举网络资源,查找工作组和域内所有共享服务器的共享资源,并对其进行加密,以达到二次传播的效果。

XTBL的整个加密过程也分为两条线,一条加密本地文件,一条加密网络资源中的共享文件。当然,XTBL木马在开始加密之前,也会删除电脑中的卷影备份,因此,感染上XTBL敲诈者木马唯有缴赎金或者弃用资料两条路可以选择。另外,XTBL木马还会很“精明”地辨别文件大小选择加密方式:小文件(0x180000字节以下)就直接开始加密,并重命名;大文件(0x180000字节以下以上)则创建新文件加密旧文件,然后再写入新文件删除旧文件,以此达到简化的目的,行为十分狡猾。

如何预防XTBL攻击?

据360安全专家建议,XTBL敲诈者木马传播的根源在于服务器遭到入侵,而造成服务器被入侵的根源很可能是弱口令被爆破。因此,防止XTBL敲诈者木马入侵服务器,首先应提高自身的安全意识,及时给服务器修补漏洞,并设置高强度登陆密码。

当然,最重要还是对自己电脑里面的重要数据做好备份!这样,一旦服务器被加密后,可以不予理会勒索者给出的付款解密和弃用资料这两个方法,开辟一条新的路线——启用备份!从根本上减少自己的损失,您觉得呢?